Wi-FI Protected Setup (WPS) Tidak Aman Inilah Alasan Anda Harus Menonaktifkannya

WPA2 dengan kata sandi yang kuat aman selama Anda menonaktifkan WPS. Anda akan menemukan saran ini dalam panduan untuk mengamankan Wi-Fi Anda di seluruh web. Pengaturan Wi-Fi Protected adalah ide yang bagus, tetapi menggunakannya adalah kesalahan.

Router Anda mungkin mendukung WPS dan kemungkinan diaktifkan secara default. Seperti UPnP, ini adalah fitur tidak aman yang membuat jaringan nirkabel Anda lebih rentan terhadap serangan.

Apa itu Pengaturan Proteksi Wi-Fi?

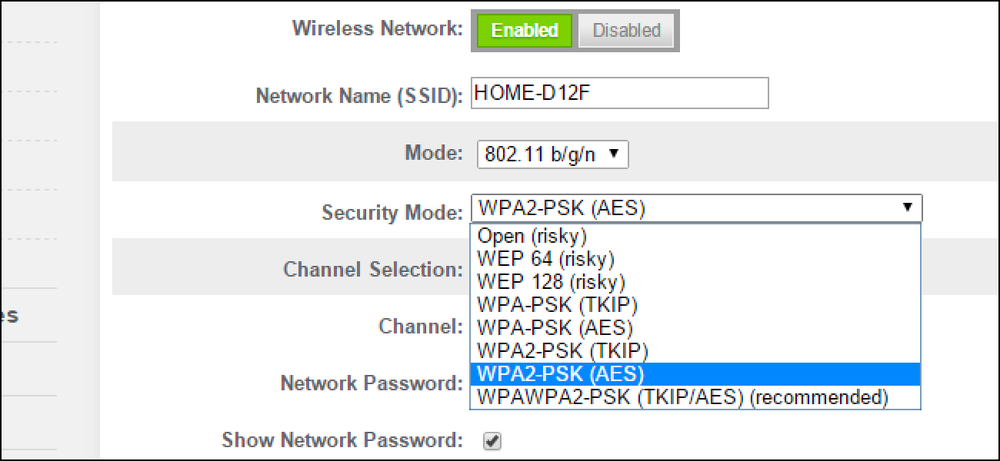

Sebagian besar pengguna rumahan harus menggunakan WPA2-Personal, juga dikenal sebagai WPA2-PSK. "PSK" adalah singkatan dari "pre-shared key." Anda mengatur kata sandi nirkabel pada router Anda dan kemudian memberikan kata sandi yang sama pada setiap perangkat yang Anda sambungkan ke jaringan WI-Fi Anda. Ini pada dasarnya memberi Anda kata sandi yang melindungi jaringan Wi-FI Anda dari akses tidak sah. Router mendapatkan kunci enkripsi dari frasa sandi Anda, yang digunakan untuk mengenkripsi lalu lintas jaringan nirkabel Anda untuk memastikan orang tanpa kunci tidak dapat menguping di atasnya.

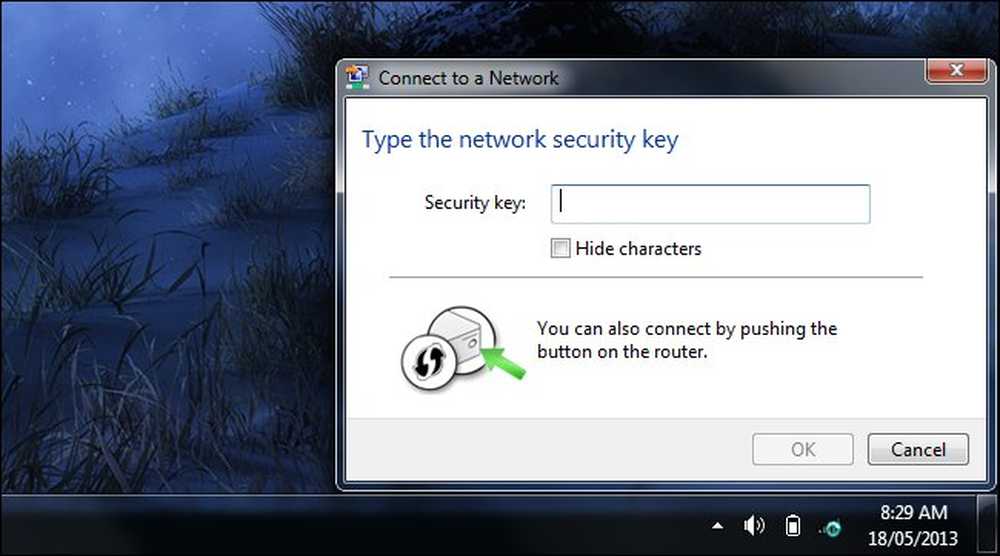

Ini mungkin sedikit merepotkan, karena Anda harus memasukkan frasa sandi di setiap perangkat baru yang Anda sambungkan. Wi-FI Protected Setup (WPS), dibuat untuk mengatasi masalah ini. Saat Anda terhubung ke router dengan WPS diaktifkan, Anda akan melihat pesan yang mengatakan bahwa Anda dapat menggunakan cara yang lebih mudah untuk terhubung daripada memasukkan frasa sandi Wi-Fi Anda.

Mengapa Pengaturan Wi-Fi Terlindungi Tidak Aman

Ada beberapa cara berbeda untuk mengimplementasikan pengaturan yang dilindungi Wi-Fi:

PIN: Perute memiliki PIN delapan digit yang harus Anda masukkan pada perangkat Anda untuk terhubung. Daripada memeriksa seluruh delapan digit PIN sekaligus, router memeriksa empat digit pertama secara terpisah dari empat digit terakhir. Hal ini membuat PIN WPS sangat mudah untuk “diurai” dengan menebak berbagai kombinasi. Hanya ada 11.000 kode empat digit yang mungkin, dan sekali perangkat lunak brute force mendapatkan empat digit pertama dengan benar, penyerang dapat beralih ke sisa digit lainnya. Banyak router konsumen tidak kehabisan waktu setelah PIN WPS yang salah diberikan, yang memungkinkan penyerang menebak berulang-ulang. PIN WPS dapat dipaksakan dalam waktu sekitar satu hari. [Sumber] Siapa pun dapat menggunakan perangkat lunak bernama "Reaver" untuk memecahkan PIN WPS.

Push-Button-Connect: Alih-alih memasukkan PIN atau frasa sandi, Anda cukup menekan tombol fisik pada router setelah mencoba terhubung. (Tombol ini mungkin juga tombol perangkat lunak pada layar pengaturan.) Ini lebih aman, karena perangkat hanya dapat terhubung dengan metode ini selama beberapa menit setelah tombol ditekan atau setelah satu perangkat terhubung. Ini tidak akan aktif dan tersedia untuk dieksploitasi setiap saat, seperti PIN WPS. Push-button-connect tampaknya sebagian besar aman, dengan satu-satunya kerentanan adalah siapa pun yang memiliki akses fisik ke router dapat menekan tombol dan terhubung, bahkan jika mereka tidak tahu frasa sandi Wi-Fi.

PIN Wajib

Sementara koneksi tombol-push bisa dibilang aman, metode otentikasi PIN adalah wajib, metode dasar yang harus didukung oleh semua perangkat WPS bersertifikasi. Itu benar - spesifikasi WPS mengamanatkan bahwa perangkat harus menerapkan metode otentikasi yang paling tidak aman.

Pembuat perute tidak dapat memperbaiki masalah keamanan ini karena spesifikasi WPS membutuhkan metode pemeriksaan PIN yang tidak aman. Perangkat apa pun yang menerapkan Penyiapan Terlindungi Wi-FI yang memenuhi spesifikasi akan rentan. Spesifikasi itu sendiri tidak baik.

Bisakah Anda Menonaktifkan WPS?

Ada beberapa jenis router di luar sana.

- Beberapa router tidak memungkinkan Anda untuk menonaktifkan WPS, tidak memberikan opsi di antarmuka konfigurasi untuk melakukannya.

- Beberapa router menyediakan opsi untuk menonaktifkan WPS, tetapi opsi ini tidak melakukan apa-apa dan WPS masih diaktifkan tanpa sepengetahuan Anda. Pada 2012, cacat ini ditemukan pada "setiap titik akses nirkabel Linksys dan Cisco Valet ... diuji." [Sumber]

- Beberapa router akan memungkinkan Anda untuk menonaktifkan atau mengaktifkan WPS, tidak menawarkan pilihan metode otentikasi.

- Beberapa router akan memungkinkan Anda untuk menonaktifkan otentikasi WPS berbasis PIN saat masih menggunakan otentikasi tombol.

- Beberapa router sama sekali tidak mendukung WPS. Ini mungkin yang paling aman.

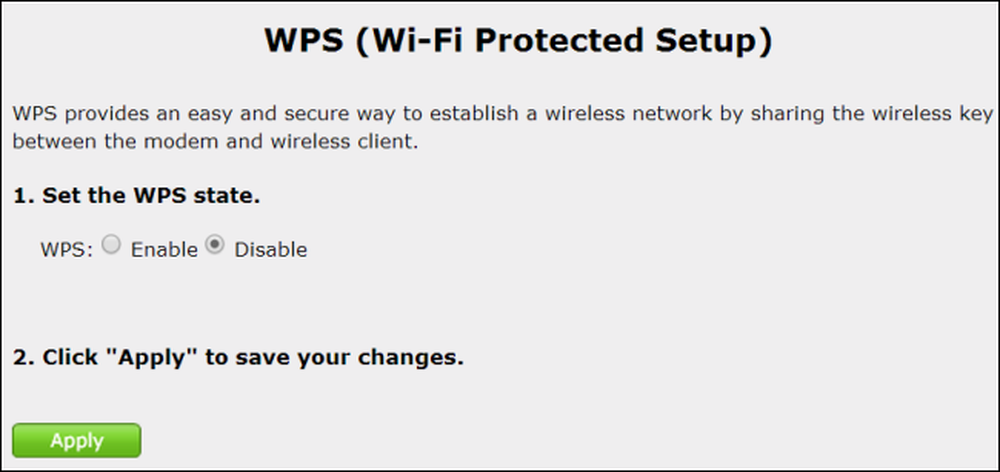

Cara Menonaktifkan WPS

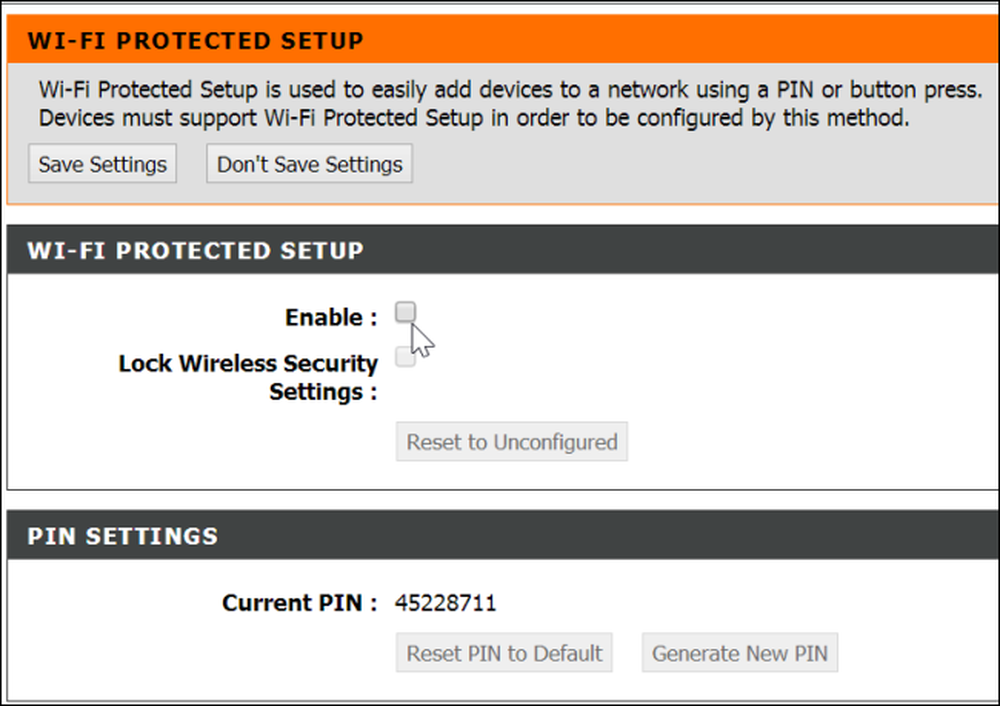

Jika router Anda memungkinkan Anda untuk menonaktifkan WPS, kemungkinan Anda akan menemukan opsi ini di bawah Wi-FI Protected Setup atau WPS di antarmuka konfigurasi berbasis webnya.

Anda setidaknya harus menonaktifkan opsi otentikasi berbasis PIN. Pada banyak perangkat, Anda hanya dapat memilih apakah akan mengaktifkan atau menonaktifkan WPS. Pilih untuk menonaktifkan WPS jika hanya itu pilihan yang bisa Anda buat.

Kami akan sedikit khawatir tentang membiarkan WPS diaktifkan, bahkan jika opsi PIN tampaknya dinonaktifkan. Mengingat catatan buruk dari produsen router ketika datang ke WPS dan fitur tidak aman lainnya seperti UPnP, bukankah mungkin bahwa beberapa implementasi WPS akan terus membuat otentikasi berbasis PIN tersedia bahkan ketika tampaknya dinonaktifkan?

Tentu, Anda secara teori bisa aman dengan WPS diaktifkan selama otentikasi berbasis PIN dinonaktifkan, tetapi mengapa mengambil risiko? Semua WPS benar-benar memungkinkan Anda untuk terhubung ke Wi-Fi dengan lebih mudah. Jika Anda membuat frasa sandi yang dapat Anda ingat dengan mudah, Anda harus dapat terhubung dengan cepat. Dan ini hanya masalah pertama kali - setelah Anda menghubungkan perangkat sekali, Anda tidak perlu melakukannya lagi. WPS sangat berisiko untuk fitur yang menawarkan manfaat kecil.

Kredit Gambar: Jeff Keyzer di Flickr