Zombie Crapware Bagaimana Binary Table Platform Windows Bekerja

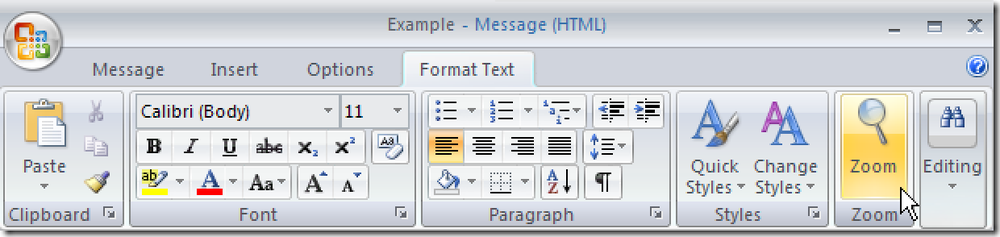

Hanya sedikit orang yang memperhatikan saat itu, tetapi Microsoft menambahkan fitur baru ke Windows 8 yang memungkinkan produsen menginfeksi firmware UEFI dengan crapware. Windows akan terus menginstal dan menghidupkan kembali perangkat lunak sampah ini bahkan setelah Anda melakukan instalasi bersih.

Fitur ini terus hadir pada Windows 10, dan itu benar-benar membingungkan mengapa Microsoft akan memberi banyak kekuatan pada produsen PC. Ini menyoroti pentingnya membeli PC dari Microsoft Store - bahkan melakukan instalasi yang bersih mungkin tidak menghilangkan semua bloatware yang sudah diinstal sebelumnya.

WPBT 101

Dimulai dengan Windows 8, pabrikan PC dapat menyematkan program - file .exe Windows, pada dasarnya - dalam firmware UEFI PC. Ini disimpan di bagian “Windows Platform Binary Table” (WPBT) dari firmware UEFI. Setiap kali Windows melakukan boot, ia melihat firmware UEFI untuk program ini, menyalinnya dari firmware ke drive sistem operasi, dan menjalankannya. Windows sendiri tidak menyediakan cara untuk menghentikan hal ini terjadi. Jika firmware UEFI pabrikan menawarkannya, Windows akan menjalankannya tanpa pertanyaan.

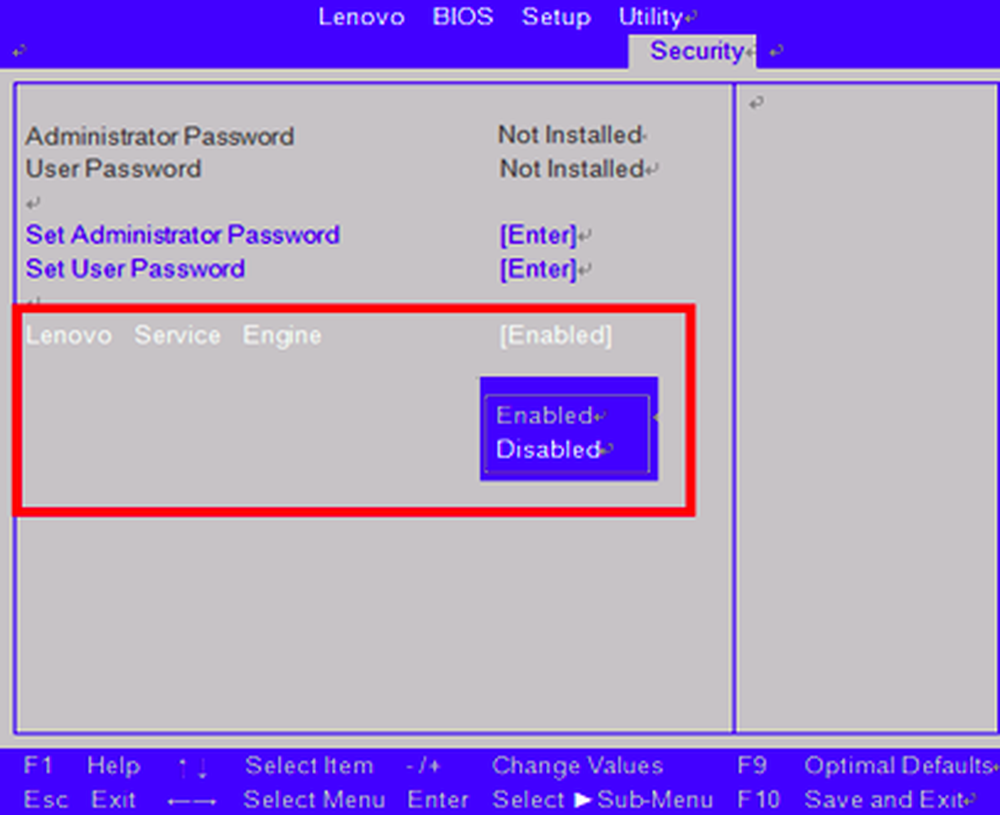

LSE Lenovo dan Lubang Keamanannya

Tidak mungkin untuk menulis tentang fitur yang dipertanyakan ini tanpa memperhatikan kasus yang membawanya ke perhatian publik. Lenovo mengirim beragam PC dengan sesuatu yang disebut "Lenovo Service Engine" (LSE) diaktifkan. Inilah yang diklaim Lenovo adalah daftar lengkap PC yang terpengaruh.

Ketika program dijalankan secara otomatis oleh Windows 8, Lenovo Service Engine mengunduh program yang disebut OneKey Optimizer dan melaporkan sejumlah data kembali ke Lenovo. Lenovo menyiapkan layanan sistem yang dirancang untuk mengunduh dan memperbarui perangkat lunak dari Internet, sehingga tidak mungkin untuk menghapusnya - mereka bahkan akan secara otomatis kembali setelah instalasi Windows yang bersih..

Lenovo bahkan melangkah lebih jauh, memperluas teknik teduh ini ke Windows 7. Firmware UEFI memeriksa file C: \ Windows \ system32 \ autochk.exe dan menimpanya dengan versi Lenovo sendiri. Program ini berjalan saat boot untuk memeriksa sistem file pada Windows, dan trik ini memungkinkan Lenovo untuk membuat praktik buruk ini bekerja pada Windows 7 juga. Itu hanya menunjukkan bahwa WPBT bahkan tidak diperlukan - produsen PC bisa saja membuat firmware mereka menimpa file sistem Windows.

Microsoft dan Lenovo menemukan kerentanan keamanan utama dengan ini yang dapat dieksploitasi, jadi Lenovo bersyukur telah menghentikan pengiriman PC dengan sampah buruk ini. Lenovo menawarkan pembaruan yang akan menghapus LSE dari PC notebook dan pembaruan yang akan menghapus LSE dari PC desktop. Namun, ini tidak diunduh dan diinstal secara otomatis, sehingga banyak - mungkin Lenovo Lenovo yang terkena dampak akan terus menginstal sampah ini dalam firmware UEFI mereka..

Ini hanyalah masalah keamanan buruk dari produsen PC yang membawa kami PC yang terinfeksi Superfish. Tidak jelas apakah produsen PC lain telah menyalahgunakan WPBT dengan cara yang sama pada beberapa PC mereka.

Apa Kata Microsoft Tentang Ini?

Seperti yang dicatat Lenovo:

“Microsoft baru-baru ini merilis pedoman keamanan terbaru tentang cara terbaik menerapkan fitur ini. Penggunaan LSE oleh Lenovo tidak konsisten dengan pedoman ini dan karenanya Lenovo telah menghentikan pengiriman model desktop dengan utilitas ini dan merekomendasikan pelanggan dengan utilitas ini yang diaktifkan menjalankan utilitas "bersih-bersih" yang menghapus file LSE dari desktop. "

Dengan kata lain, fitur Lenovo LSE yang menggunakan WPBT untuk mengunduh junkware dari Internet diizinkan di bawah desain asli Microsoft dan pedoman untuk fitur WPBT. Pedoman baru sekarang disempurnakan.

Microsoft tidak menawarkan banyak informasi tentang ini. Hanya ada satu file .docx - bahkan halaman web - di situs web Microsoft dengan informasi tentang fitur ini. Anda dapat mempelajari semua yang Anda inginkan tentang hal itu dengan membaca dokumen. Ini menjelaskan alasan Microsoft untuk menyertakan fitur ini, menggunakan perangkat lunak anti-pencurian yang persisten sebagai contoh:

“Tujuan utama WPBT adalah untuk memungkinkan perangkat lunak penting tetap ada bahkan ketika sistem operasi telah berubah atau diinstal ulang dalam konfigurasi“ bersih ”. Satu kasus penggunaan untuk WPBT adalah untuk mengaktifkan perangkat lunak anti-pencurian yang diperlukan untuk bertahan jika perangkat telah dicuri, diformat, dan diinstal ulang. Dalam skenario ini, fungsionalitas WPBT menyediakan kemampuan bagi perangkat lunak anti-pencurian untuk menginstal ulang dirinya ke dalam sistem operasi dan terus bekerja sebagaimana dimaksud. "

Pertahanan fitur ini hanya ditambahkan ke dokumen setelah Lenovo menggunakannya untuk tujuan lain.

Apakah PC Anda Termasuk Perangkat Lunak WPBT?

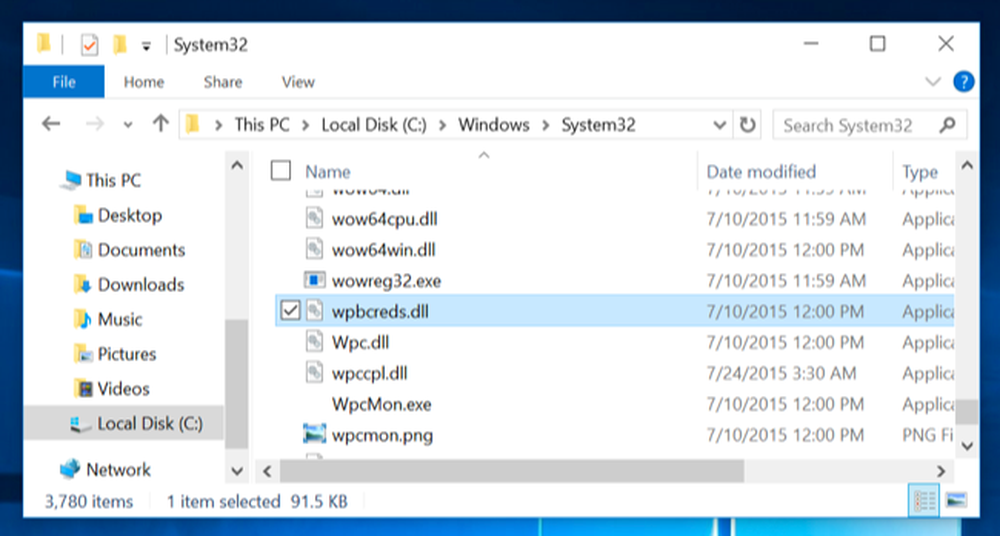

Pada PC yang menggunakan WPBT, Windows membaca data biner dari tabel di firmware UEFI dan menyalinnya ke file bernama wpbbin.exe saat boot.

Anda dapat memeriksa PC Anda sendiri untuk melihat apakah pabrikan telah memasukkan perangkat lunak dalam WPBT. Untuk mengetahuinya, buka direktori C: \ Windows \ system32 dan cari file bernama wpbbin.exe. File C: \ Windows \ system32 \ wpbbin.exe hanya ada jika Windows menyalinnya dari firmware UEFI. Jika tidak ada, produsen PC Anda belum menggunakan WPBT untuk menjalankan perangkat lunak pada PC Anda secara otomatis.

Menghindari WPBT dan Junkware Lainnya

Microsoft telah menetapkan beberapa aturan lagi untuk fitur ini setelah kegagalan keamanan Lenovo yang tidak bertanggung jawab. Tapi itu membingungkan bahwa fitur ini bahkan ada di tempat pertama - dan terutama membingungkan bahwa Microsoft akan menyediakannya kepada produsen PC tanpa persyaratan keamanan yang jelas atau pedoman penggunaannya..

Pedoman yang direvisi menginstruksikan OEM untuk memastikan pengguna benar-benar dapat menonaktifkan fitur ini jika mereka tidak menginginkannya, tetapi pedoman Microsoft belum menghentikan produsen PC dari menyalahgunakan keamanan Windows di masa lalu. Saksikan Samsung mengirim PC dengan Pembaruan Windows dinonaktifkan karena itu lebih mudah daripada bekerja dengan Microsoft untuk memastikan driver yang tepat ditambahkan ke Pembaruan Windows.

Ini adalah contoh lain dari produsen PC yang tidak menganggap serius keamanan Windows. Jika Anda berencana membeli PC Windows baru, kami sarankan Anda membelinya dari Microsoft Store, Microsoft benar-benar peduli dengan PC ini dan memastikan mereka tidak memiliki perangkat lunak berbahaya seperti Lenovo Superfish, Samsung Disable_WindowsUpdate.exe, fitur LSE Lenovo, dan semua sampah lainnya yang biasa dimiliki PC biasa.

Ketika kami menulis ini di masa lalu, banyak pembaca menjawab bahwa ini tidak perlu karena Anda selalu bisa melakukan instalasi Windows yang bersih untuk menghilangkan bloatware. Yah, tampaknya itu tidak benar - satu-satunya cara pasti untuk mendapatkan PC Windows bebas bloatware adalah dari Microsoft Store. Seharusnya tidak seperti ini, tapi memang begitu.

Apa yang khususnya meresahkan WPBT bukan hanya kegagalan total Lenovo dalam menggunakannya untuk memanggang kerentanan keamanan dan junkware menjadi instalasi Windows yang bersih. Yang paling mengkhawatirkan adalah Microsoft menyediakan fitur-fitur seperti ini untuk produsen PC - terutama tanpa batasan atau panduan yang tepat.

Perlu beberapa tahun sebelum fitur ini diperhatikan oleh dunia teknologi yang lebih luas, dan itu hanya terjadi karena kerentanan keamanan yang buruk. Siapa yang tahu apa fitur jahat lainnya dimasukkan ke Windows untuk produsen PC untuk penyalahgunaan. Produsen PC menyeret reputasi Windows melalui kotoran dan Microsoft perlu mengendalikan mereka.

Kredit Gambar: Cory M. Grenier on Flickr