Apa yang bisa diajarkan oleh Hack Dropbox tentang Keadaan Keamanan Web

Dalam minggu terakhir, Dropbox telah menjadi berita utama tentang peretasan yang melihat alamat email dan kata sandi 68 juta akun Dropbox dikompromikan. Untuk setiap pengguna Dropbox ini tentu saja menjadi perhatian, terutama jika Anda menyimpan sesuatu di Dropbox, baik untuk pribadi maupun untuk pekerjaan.

Foto, dokumen, data, dll. Anda dapat diakses tanpa sepengetahuan Anda menggunakan alamat email dan kata sandi yang hilang dalam peretasan tertentu. Berita baiknya adalah belum ada laporan tentang sesuatu yang jahat keluar dari peretasan Dropbox, sejauh ini. Namun, itu tidak berarti bahwa tidak ada yang perlu dikhawatirkan.

Tentang hack Dropbox

Pertama-tama, mari kita selesaikan ini: peretasan Dropbox tidak hanya terjadi minggu lalu. Lebih dari 68 juta alamat email dan kata sandi dicuri dalam peretasan, ya, tetapi peretasan itu sendiri terjadi 4 tahun lalu, kembali pada tahun 2012.

Alih-alih membayangkan adegan peretas Hollywood (banyak yang melakukan peretasan sangat salah), peretasan itu terjadi karena kesalahan manusia.

Peretas telah menggunakan nama pengguna dan kata sandi dari pelanggaran data lain untuk masuk ke akun Dropbox. Salah satu akun ini milik karyawan Dropbox, yang telah menggunakan kata sandi yang sama untuk situs yang dilanggar dan untuk akun Dropbox mereka.

Secara kebetulan, karyawan yang sama memiliki folder penuh dokumen yang berisi alamat email 68.680.741 akun Dropbox sebaik kata sandi hash. Game, mengatur, dan mencocokkan.

1. Dropbox tidak sendirian; LinkedIn juga diretas

Kembali pada Mei 2016, LinkedIn mengumumkan sesuatu yang mirip dengan hack Dropbox minggu lalu. Mereka memohon pengguna LinkedIn untuk mengubah kata sandi mereka "sebagai praktik terbaik" setelah menyadari pencurian sejumlah email dan kata sandi yang telah terjadi - Anda dapat menebaknya - pada tahun 2012.

Jika Anda mengklik tautan itu di paragraf sebelumnya, Anda tidak akan menemukan seberapa besar kehilangan data yang terjadi rasa urgensi terlihat jelas dengan pembaruan yang sering ke halaman tertentu.

Apa yang terjadi adalah itu lebih dari 117 juta Akun LinkedIn terpengaruh, meskipun mungkin jumlahnya sebenarnya bisa setinggi 167 juta.

2. Mengapa kata sandi yang diretas muncul kembali sekarang?

Kumpulan data untuk Dropbox dan LinkedIn dilaporkan diperdagangkan di web gelap sekarang (Atau mereka, menjelang seminggu yang lalu).

Perangkat LinkedIn awalnya dijual seharga $ 2.200 sementara Dropbox dijual dengan harga lebih dari $ 1.200 - keduanya nilai set data ini semakin lama semakin berkurang, karena begitu sebagian besar pengguna telah mengubah kata sandi, set data tidak ada nilainya.

Tapi mengapa sekarang? Empat tahun setelah peretasan? Jawaban terdekat yang saya dapatkan berasal dari Troy Hunt (dia disebutkan cukup banyak di pos ini, dan cukup banyak di tempat lain) yang menulis banyak tentang keamanan dunia maya. Saya hanya akan mengutip apa yang dia katakan:

Tak pelak ada katalisator, tetapi bisa jadi ada banyak hal yang berbeda; penyerang akhirnya memutuskan untuk menguangkannya, mereka sendiri menjadi sasaran dan kehilangan data atau akhirnya memperdagangkannya untuk sesuatu yang bernilai.

3. Serangan dan pembuangan data lebih sering terjadi daripada yang semua orang akui

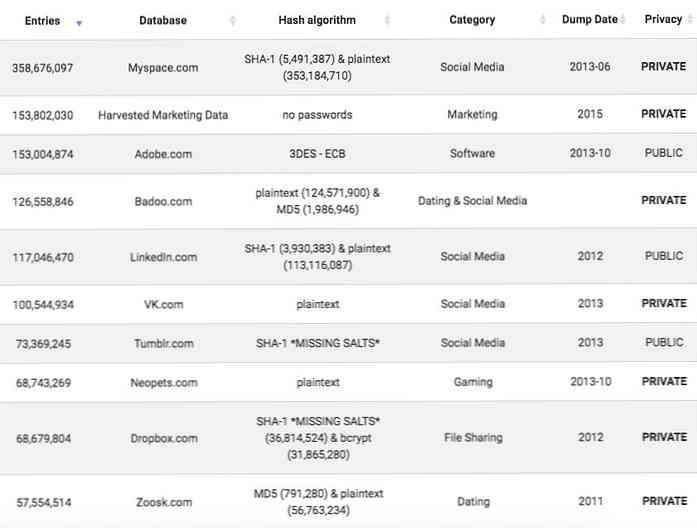

Saat membaca tentang peretasan Dropbox ini, saya menemukan direktori basis data ini, Vigilante.pw sebuah situs yang menampilkan informasi tentang pelanggaran data. Pada titik penulisan ini, database lengkap berisi informasi tentang 1.470 pelanggaran yang jumlahnya melebihi 2 miliar akun yang disusupi.

Yang terbesar dari jumlah tersebut adalah peretasan Myspace pada 2013. Peretasan itu mempengaruhi lebih dari 350 juta akun.

Dalam direktori yang sama, 68 juta entri Dropbox adalah yang terbesar kesembilan dalam sejarah dump data yang diketahui, sejauh ini; LinkedIn adalah yang terbesar kelima meskipun jika angka itu diperbaiki menjadi 167 juta, itu akan membuatnya menjadi dump data terbesar kedua di direktori.

(Perhatikan bahwa tanggal pembuangan data untuk Dropbox dan LinkedIn terdaftar sebagai 2012, bukan 2016.)

Namun tidak ada nilainya bahwa hack Ashley Madison yang terkenal serta hack RockYou yang mengubah permainan itu tidak termasuk dalam direktori. Jadi apa yang sebenarnya terjadi di sana lebih besar dari apa yang Anda lihat di situs.

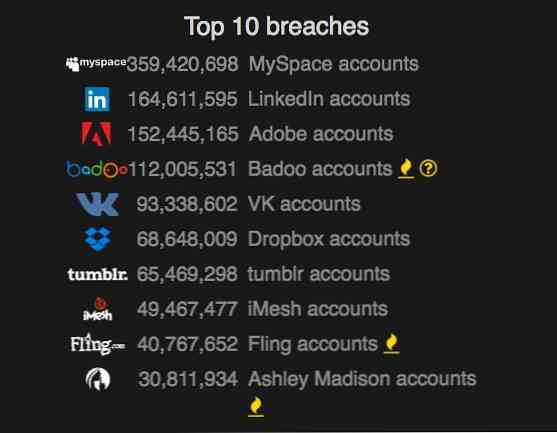

haveibeenpwned.com juga merupakan sumber lain yang dapat Anda gunakan untuk melihat tingkat keparahan peretasan dan pembuangan data yang mengganggu layanan dan alat online.

Situs ini dijalankan oleh Troy Hunt, seorang pakar keamanan yang menulis secara teratur tentang pelanggaran data dan masalah keamanan termasuk tentang peretasan Dropbox baru-baru ini. Catatan: situs ini juga dilengkapi dengan alat pemberitahuan gratis yang akan mengingatkan Anda jika ada email Anda yang disusupi.

Anda akan dapat menemukan daftar situs yang digadaikan, yang datanya telah dikonsolidasikan ke situs. Berikut ini daftar 10 pelanggaran teratas (lihat saja semua angka itu). Temukan daftar lengkapnya di sini.

Masih dengan saya? Itu menjadi jauh lebih buruk.

4. Dengan setiap pelanggaran data, peretas menjadi lebih baik dalam memecahkan kata sandi

Posting ini di Ars Technica oleh Jeremi Gosney, seorang cracker kata sandi profesional layak dibaca. Singkatnya adalah itu semakin banyak pelanggaran data terjadi, semakin mudah bagi peretas untuk memecahkannya masa depan kata sandi.

Peretasan RockYou terjadi kembali pada tahun 2009: 32 juta kata sandi dalam plaintext bocor dan cracker kata sandi melihat bagaimana pengguna membuat dan menggunakan kata sandi.

Itu adalah retasan yang menunjukkan bukti betapa sedikit pemikiran yang kami berikan untuk memilih kata sandi kami misalnya. 123456, Aku cinta kamu, Kata sandi. Tetapi yang lebih penting:

Pelanggaran RockYou merevolusi pemecahan kata sandi.

Mendapatkan 32 juta kata sandi yang tidak rusak, tidak diasah, dan tidak dilindungi meningkatkan permainan untuk cracker kata sandi profesional karena meskipun bukan mereka yang melakukan pelanggaran data, mereka sekarang lebih siap dari sebelumnya untuk memecahkan hash kata sandi begitu terjadi dump data. Kata sandi yang diperoleh dari peretasan RockYou memperbarui daftar serangan kamus mereka dengan kata sandi aktual yang digunakan orang dalam kehidupan nyata, berkontribusi pada peretakan signifikan, lebih cepat dan lebih efektif.

Pelanggaran data selanjutnya akan datang: Gawker, eHarmony, Stratfor, Zappos, Evernote, LivingSocial - dan dengan beberapa peningkatan perangkat keras, adalah mungkin bagi penulis (setelah bekerja sama dengan beberapa tim yang relevan dengan industri) untuk menyerah 173,7 juta kata sandi LinkedIn dalam belaka 6 hari (itu 98% set data lengkap). Begitu banyak untuk keamanan, ya?

5. Hashing passwords - apakah mereka membantu?

Ada kecenderungan situs yang telah mengalami pelanggaran data untuk membuka kata-kata kata sandi hash, kata sandi asin, algoritma hash dan istilah serupa lainnya, seolah-olah memberi tahu Anda bahwa kata sandi Anda terenkripsi, dan ergo akun Anda aman (Fiuh). Baik…

Jika Anda ingin mengerti apa hashing dan pengasinan adalah, bagaimana mereka bekerja dan bagaimana mereka retak, ini adalah artikel bagus untuk dibaca.

Dengan risiko menyederhanakan konsep, begini:

- Algoritma hash mengubah kata sandi untuk melindunginya. Algoritma mengaburkan kata sandi sehingga tidak mudah dikenali oleh pihak ketiga. Namun hash dapat dipecahkan dengan serangan kamus (yang merupakan titik 6 masuk) dan serangan brute force.

- Penggaraman menambahkan string acak ke kata sandi sebelum di-hash. Dengan cara ini, bahkan jika kata sandi yang sama hash dua kali, hasilnya akan berbeda karena garam.

Kembali ke hack Dropbox, setengah dari kata sandi berada di bawah hash SHA-1 (Garam tidak termasuk, yang membuat mereka tidak mungkin retak) sementara separuh lainnya berada di bawah hasc bcrypt.

Campuran ini menunjukkan transisi dari SHA-1 ke bcrypt, yang merupakan langkah maju dari waktunya, karena SHA1 berada di tengah-tengah dihapus pada 2017, digantikan oleh SHA2 atau SHA3.

Yang mengatakan, penting untuk memahami bahwa "hashing adalah polis asuransi" yang hanya memperlambat peretas dan cracker. Bahkan jika perlindungan tambahan ini membuat kata sandi "sulit untuk didekodekan", itu tidak berarti mereka tidak mungkin retak.

Paling-paling, hashing dan pengasinan saja membeli waktu pengguna, cukup untuk mengubah kata sandi mereka untuk mencegah pengambilalihan akun mereka.

6. Buntut dari peretasan (pelanggaran data)

(1) Hacks bisa relatif jinak seperti peretasan Dropbox, atau memiliki hasil yang menghancurkan seperti pelanggaran data Ashley Madison.

Dalam yang terakhir, 25GB data termasuk alamat rumah yang sebenarnya, transaksi kartu kredit, dan riwayat pencarian pengguna mereka bocor. Karena sifat situs web, ada banyak contoh mempermalukan di depan umum, pemerasan, pemerasan, dan bahkan bunuh diri..

Peretasan ini juga mengekspos pembuatan akun palsu dan penggunaan chatbots untuk memikat pelanggan yang membayar untuk mendaftar akun.

(2) Hacks juga tunjukkan ketidakpedulian kami dalam memilih kata sandi - itu sampai terjadi pelanggaran.

Kami telah menetapkan ini ketika membahas pelanggaran RockYou di # 4. Jika Anda memiliki banyak data penting yang beredar di Web, itu ide yang bagus gunakan aplikasi manajemen kata sandi. Dan aktifkan otentikasi dua langkah. Dan jangan pernah menggunakan kembali kata sandi yang telah melanggar data. Dan pastikan orang lain yang bekerja dengan Anda mengadopsi langkah-langkah keamanan yang sama.

Jika Anda ingin melangkah lebih jauh, daftar alat pemberitahuan yang memberi tahu Anda ketika email Anda terlibat dalam pelanggaran data.

(3) Hacks menunjukkan situs ketidakpedulian untuk melindungi kata sandi pengguna dan data.

Dalam kasus Dropbox vs LinkedIn, Anda dapat melihat Dropbox itu mengambil tindakan yang lebih baik dan lebih diperhitungkan untuk meminimalkan kerusakan dari pelanggaran data seperti ini.

Dropbox menggunakan metode hashing dan salting yang lebih baik, mengirim email ke pengguna yang meminta mereka untuk mengubah kata sandi mereka sesegera mungkin, menawarkan otentikasi dua faktor dan Universal 2nd Factor (U2F) yang menggunakan kunci keamanan, dan membuat perubahan kebijakan staf (karyawan Dropbox sekarang gunakan 1Password untuk mengelola kata sandi mereka, kata sandi akun perusahaan tidak lagi dapat digunakan kembali, dan semua sistem internal menggunakan 2FA).

Untuk perincian dari apa yang dilakukan LinkedIn, artikel ini mungkin merupakan bacaan yang lebih menyeluruh dan cocok.

Membungkus

Sejujurnya, mempelajari semua ini hanya dengan mempelajari peretasan Dropbox telah menjadi pengalaman yang membuka mata dan menakutkan. Kami, populasi umum, sangat meremehkan kebutuhan akan kata sandi yang unik dan kuat bahkan setelah diberitahu beberapa kali untuk tidak pernah berbagi atau mengulang kata sandi, atau menggunakan kata-kata kamus di dalamnya.

Jika data Anda dipengaruhi oleh peretasan Dropbox, lakukan tindakan pencegahan yang diperlukan untuk mengamankan informasi pribadi Anda. Berusahalah dengan kata sandi Anda atau dapatkan pengelola kata sandi. Oh, dan rekatkan kamera laptop atau webcam Anda saat tidak digunakan Anda tidak akan pernah bisa terlalu berhati-hati.

(Foto sampul via GigaOm)